Capacitación y Desarrollo Profesional en SOC y NOC

En el mundo de la ciberseguridad y la gestión de redes, la evolución constante de las amenazas y las tecnologías requiere que los equipos de Security Operations Center (SOC) y Network Operations Center (NOC) mantengan sus habilidades y conocimientos actualizados. La formación continua y el desarrollo profesional son esenciales para garantizar que estos equipos puedan responder eficazmente a los desafíos emergentes. En este artículo, analizaremos la importancia de la formación continua y el desarrollo profesional para los equipos de SOC y NOC, y exploraremos las mejores formas de mantenerse al día con las tendencias y tecnologías emergentes.

La Importancia de la Formación Continua y el Desarrollo Profesional

- Adaptación a Amenazas en Evolución

- Descripción: Las ciberamenazas están en constante cambio, con nuevos tipos de ataques y técnicas emergiendo regularmente.

- Importancia: Los equipos de SOC y NOC deben estar al tanto de las últimas amenazas para poder detectarlas y mitigarlas eficazmente. La formación continua asegura que el personal esté preparado para enfrentar cualquier desafío nuevo.

- Dominio de Nuevas Tecnologías

- Descripción: Las tecnologías utilizadas en la gestión de la seguridad y las redes están en constante evolución.

- Importancia: Mantenerse actualizado con las nuevas herramientas y tecnologías permite a los equipos de SOC y NOC optimizar sus operaciones y mejorar la eficacia de sus respuestas.

- Mejora de Habilidades y Conocimientos

- Descripción: La formación continua ayuda a mejorar las habilidades técnicas y los conocimientos del personal.

- Importancia: Esto no solo mejora el rendimiento operativo, sino que también incrementa la moral del equipo y reduce la rotación de personal al proporcionar oportunidades de desarrollo profesional.

- Cumplimiento de Normativas y Estándares

- Descripción: Las normativas y estándares de ciberseguridad y gestión de redes están en constante cambio.

- Importancia: La formación continua asegura que los equipos estén al tanto de las últimas regulaciones y puedan cumplir con los requisitos legales y normativos.

- Resiliencia Organizacional

- Descripción: La capacidad de una organización para resistir y recuperarse de incidentes de seguridad depende en gran medida de la preparación y habilidades de sus equipos de SOC y NOC.

- Importancia: La formación continua y el desarrollo profesional fortalecen la resiliencia organizacional al preparar a los equipos para manejar situaciones de crisis de manera efectiva.

Mejores Formas de Mantenerse al Día con las Tendencias y Tecnologías Emergentes

- Certificaciones Profesionales

- Descripción: Obtener certificaciones reconocidas en la industria, como CISSP, CEH, CCNA, y CompTIA Security+.

- Beneficios: Las certificaciones demuestran competencia en áreas específicas y aseguran que el personal esté al día con las mejores prácticas y tecnologías más recientes.

- Capacitación en Línea y Cursos de Desarrollo

- Descripción: Participar en cursos en línea y programas de capacitación ofrecidos por plataformas como Coursera, Udemy, y SANS Institute.

- Beneficios: Estos cursos permiten a los profesionales aprender a su propio ritmo y actualizar sus conocimientos sobre las últimas tendencias y tecnologías.

- Conferencias y Seminarios

- Descripción: Asistir a conferencias y seminarios de la industria como Black Hat, DEF CON, y RSA Conference.

- Beneficios: Estas conferencias ofrecen oportunidades para aprender de los expertos, conocer nuevas herramientas y tecnologías, y establecer redes de contactos con otros profesionales.

- Suscripción a Publicaciones y Recursos de la Industria

- Descripción: Suscribirse a revistas, blogs y sitios web de ciberseguridad y gestión de redes.

- Beneficios: Los recursos como Dark Reading, Cybersecurity Insiders, y SC Magazine proporcionan información actualizada sobre las últimas amenazas y desarrollos tecnológicos.

- Participación en Comunidades Profesionales

- Descripción: Unirse a grupos profesionales y foros en línea, como ISACA, (ISC)², y LinkedIn Groups.

- Beneficios: Estas comunidades permiten a los profesionales compartir conocimientos, discutir las mejores prácticas y mantenerse informados sobre las novedades de la industria.

- Programas de Mentoría

- Descripción: Establecer programas de mentoría dentro de la organización o participar en programas externos.

- Beneficios: La mentoría proporciona una oportunidad para aprender de profesionales experimentados, recibir orientación sobre el desarrollo de carrera y adquirir habilidades prácticas.

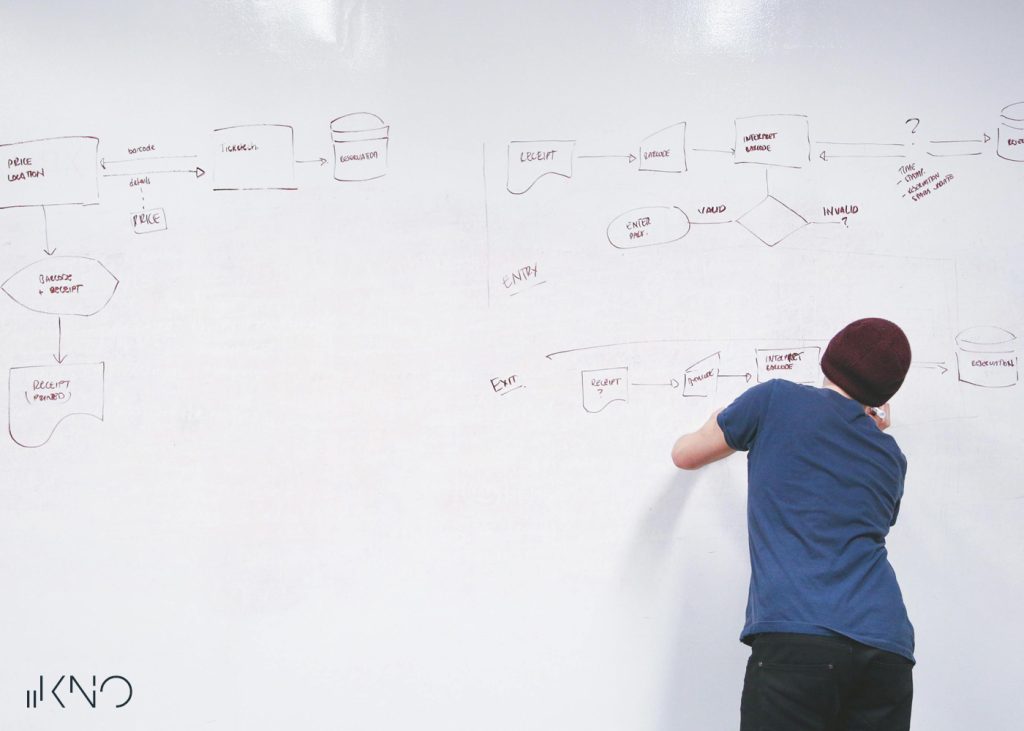

- Laboratorios de Práctica y Simulaciones

- Descripción: Participar en laboratorios de práctica y simulaciones de incidentes para reforzar habilidades técnicas.

- Beneficios: Los laboratorios y simulaciones permiten a los profesionales practicar la detección y respuesta a incidentes en un entorno controlado, mejorando su capacidad para manejar situaciones reales.

- Evaluaciones y Retroalimentación Regular

- Descripción: Realizar evaluaciones periódicas del rendimiento y recibir retroalimentación continua.

- Beneficios: Las evaluaciones ayudan a identificar áreas de mejora y asegurar que el personal esté progresando en su desarrollo profesional.